- Hvad er udnyttelsesværktøjer i Kali Linux?

- Hvad er det bedste phishing-værktøj til Kali Linux?

- Hvad er udnyttelsesrammen?

- Hvilket af følgende er værktøjet til udnyttelse af sårbarheder?

- Hvor mange værktøjer er der i Kali Linux?

- Hvad er udnyttelsesværktøjer?

- Hvad er Ghost phisher-værktøj?

- Kan Kali Linux hackes?

- Brug hackere Kali Linux?

- Hvad er Metasploit-værktøj?

- Hvad er Metasploit-udnyttelsesrammen?

- Hvad er moduler i Metasploit?

Hvad er udnyttelsesværktøjer i Kali Linux?

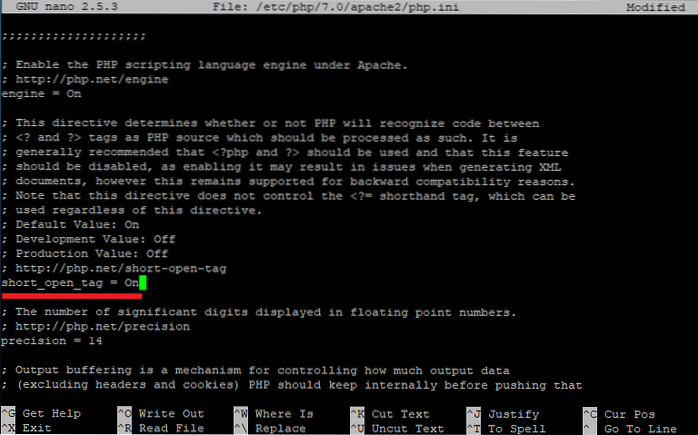

Den indeholder mange værktøjer, der bruges til at oprette sikkerhedsarbejdsområder til sårbarhedstestning og penetrationstestsystemer. Det blev designet af rapid7 LLC og er fuldstændig open source-software og er let at bruge. Sådan bruges Metasploit: Metasploit leveres forudinstalleret med Kali Linux.

Hvad er det bedste phishing-værktøj til Kali Linux?

1. Nmap. Nmap eller “Network Mapper” er et af de mest populære værktøjer på Kali Linux til informationsindsamling. Med andre ord for at få indsigt i værten, dens IP-adresse, OS-detektion og lignende netværkssikkerhedsoplysninger (som antallet af åbne porte og hvad de er).

Hvad er udnyttelsesrammer?

Udnyttelsesrammer understøttes softwarepakker, der indeholder pålidelige udnyttelsesmoduler og andre nyttige funktioner, såsom agenter, der bruges til vellykket omplacering.

Hvilket af følgende er værktøjet til udnyttelse af sårbarheder?

Core Impact anses for at være det største tilgængelige udnyttelsesværktøj. Det har en enorm og regelmæssigt opdateret database over udnyttelser og kan gøre pæne tricks som at udnytte et computersystem end at opbygge en krypteret tunnel gennem dette system for at nå og udnytte andre maskiner.

Hvor mange værktøjer er der i Kali Linux?

Kali Linux har omkring 600 forudinstallerede penetrationstestprogrammer (værktøjer), herunder Armitage (et grafisk cyberangrebshåndteringsværktøj), Nmap (en havnescanner), Wireshark (en pakkeanalysator), metasploit (penetration test framework, tildelt som bedste penetrationstestsoftware), John the Ripper (et kodeord ...

Hvad er udnyttelsesværktøjer?

Hacking Tools er computerprogrammer og scripts, der hjælper dig med at finde og udnytte svagheder i computersystemer, webapplikationer, servere og netværk. Der findes en række sådanne værktøjer på markedet.

Hvad er Ghost phisher-værktøj?

Ghost Phisher er et trådløst og Ethernet-sikkerhedsrevisions- og angrebssoftwareprogram skrevet ved hjælp af Python Programming Language og Python Qt GUI-biblioteket, programmet er i stand til at efterligne adgangspunkter og implementere. ... Sessionskapring (passiv og Ethernet-tilstand) ARP-cache-forgiftning (MITM- og DOS-angreb)

Kan Kali Linux hackes?

Kali Linux er ikke i sig selv ulovligt. Når alt kommer til alt er det bare et operativsystem. Det er dog også et værktøj til hacking, og når nogen bruger det især til hacking, er det ulovligt.

Brug hackere Kali Linux?

Ja, mange hackere bruger Kali Linux, men det er ikke kun OS, der bruges af hackere. ... Kali Linux bruges af hackere, fordi det er et gratis operativsystem og har over 600 værktøjer til penetrationstest og sikkerhedsanalyse. Kali følger en open source-model, og al koden er tilgængelig på Git og tilladt til tilpasning.

Hvad er Metasploit-værktøj?

Metasploit-rammen er et meget kraftfuldt værktøj, der kan bruges af cyberkriminelle såvel som etiske hackere til at undersøge systematiske sårbarheder på netværk og servere. Fordi det er en open source-ramme, kan den let tilpasses og bruges med de fleste operativsystemer.

Hvad er Metasploit-udnyttelsesrammen?

Metasploit Framework er en Ruby-baseret, modulær penetrationstestplatform, der giver dig mulighed for at skrive, teste og udføre udnyttelseskode. Metasploit Framework indeholder en række værktøjer, som du kan bruge til at teste sikkerhedssårbarheder, tælle netværk, udføre angreb og undgå afsløring.

Hvad er moduler i Metasploit?

Et modul er et stykke software, som Metasploit Framework bruger til at udføre en opgave, såsom at udnytte eller scanne et mål. Et modul kan være et udnyttelsesmodul, et hjælpemodul eller et post-udnyttelsesmodul.

Linuxteaching

Linuxteaching